Identitätssicherheit jenseits des klassischen IAM

Die Bedrohungslandschaft umfasst zunehmend auch Identitäten, was die Grenzen traditioneller Identity- & Access-Management-Systeme offenlegt. In einem gemeinsamen Webinar zeigten Netzmedien, Okta und iC Consult auf, wie Identity Security Posture Management die Sichtbarkeit in Unternehmen erhöht und Risiken minimiert.

Wer in einem modernen Unternehmen arbeitet, benötigt Zugriff auf Systeme und Daten; jeder Zugriff stellt jedoch auch ein potenzielles Einfallstor für Cyberkriminelle dar. Der Grossteil aller Datenschutzverletzungen beginnt mit Angriffen auf digitale Identitäten. Ein klassisches Identity & Access Management (IAM) greift in diesem Kontext heute zu kurz. In einem gemeinsamen Webinar mit Netzmedien diskutierten Okta und iC Consult darüber, warum herkömmliche Ansätze nicht mehr ausreichen und wie Unternehmen ihre Sicherheitslage mithilfe von Identity Security Posture Management (ISPM) verbessern können.

Georg Waldispühl, Lead Consultant IAM bei iC Consult. (Source: Screenshot)

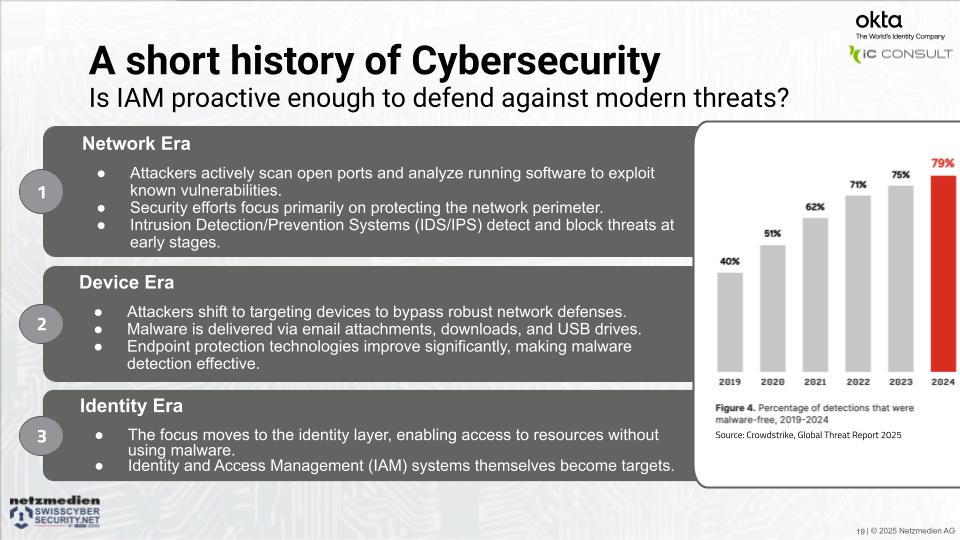

Zunächst zeigte Georg Waldispühl, Lead Consultant IAM bei iC Consult, auf, wie sich die Bedrohungslage gewandelt hat. Während sich Angreifer früher auf das mit Firewall geschützte Netzwerk fokussierten, dann auch auf Geräte, indem sie beispielsweise Trojaner einschleusten, liege der Fokus von Angreifern heute auf der Identitätsebene. Dieser Wandel sei eine direkte Reaktion auf verbesserte Abwehrmassnahmen.

Laut einer von Waldispühl zitierten Grafik von Crowdstrike erfolgten bereits im Jahr 2024 rund 80 Prozent der Angriffe ohne Malware. Denn "die Angreifer haben gemerkt, dass sie mit Malware entdeckt werden", sagte Waldispühl. Deshalb befinden wir uns laut dem Referenten nun in der sogenannten “Identity-Ära”, bei der Cyberkriminelle versuchen, über Identitäten Zugriff auf ganze Systeme zu erlangen.

Die “Identity-Ära” ist angebrochen. (Source: Screenshot)

Wo traditionelle IAM-Systeme an ihre Grenzen stossen

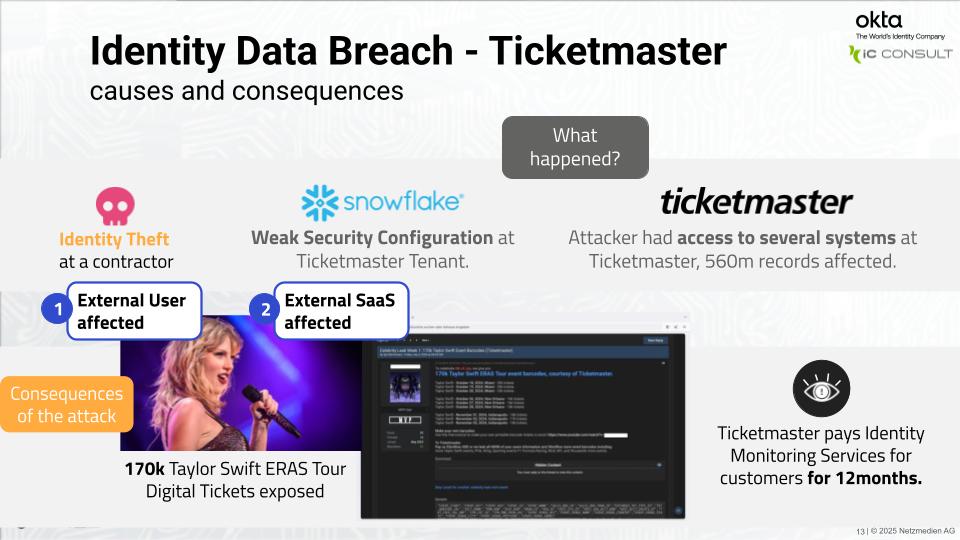

Als Beispiele für solche Angriffe nannte Waldispühl unter anderem einen Vorfall bei Ticketmaster, bei dem kompromittierte Zugangsdaten eines einzelnen externen Mitarbeitenden den Zugriff auf über eine halbe Milliarde Kundendatensätze ermöglichten. Solche Angriffe seien schwer zu entdecken, betonte er. IAM mache zwar in vielen Bereichen einen “super Job”, klassische IAM-Lösungen würden aber trotzdem signifikante Lücken aufweisen. "Ein IAM kennt nur die Accounts, die auch im IAM drin sind - alles andere kennt es nicht", sagte Waldispühl. Ihm zufolge fehle die Sichtbarkeit für Abweichungen wie lokal gespeicherte Anmeldeinformationen, geleakte Passwörter, nicht rotierte API Keys, nicht verwendete Admin-Accounts oder fehlende MFA-Authentisierung. Das seien Faktoren, welche die Angriffsflächen von Firmen stark vergrössern und “wo wir besser werden müssen”.

Eine Übersicht über den Datenabflusses bei Ticketmaster. (Source: Screenshot)

Hier setzt das Identity Security Posture Management (ISPM) an. Es verfolgt einen risikobasierten Ansatz, indem es nicht nur IAM-Systeme, sondern auch Active Directory, SaaS (Software-as-a-Service)-Anwendungen und benutzerdefinierte Applikationen analysiert. Ziel sei es, Angriffspfade, schwache Konfigurationen und Anomalien aufzudecken. Damit erhalten, wie Waldispühl ausführte, Security-, IAM- und GRC-Teams ein Werkzeug, um die Angriffsfläche proaktiv zu reduzieren und regulatorische Anforderungen einzuhalten, indem es die Identitätsrisiken messbar macht. Er betonte: "Nur wenn wir wissen, wo die Schwachstellen sind, können wir diese auch beheben."

Vom Konzept zur Praxis

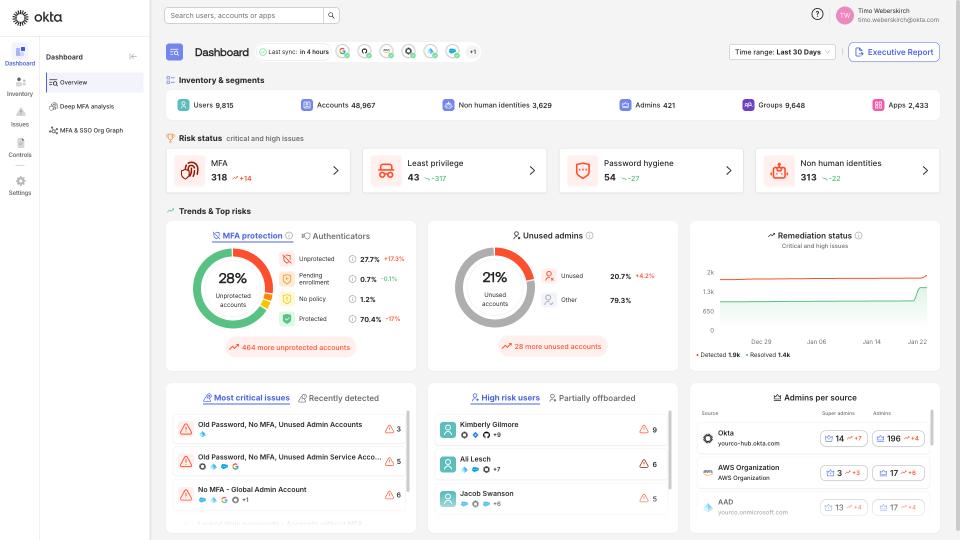

Anhand des ISPM-Tools von Okta demonstrierte Timo Weberskirch, Solutions Engineer bei Okta, wie dies in der Praxis funktioniert. Die Lösung aggregiere Daten aus verschiedensten Quellen via API und biete in einem zentralen Dashboard eine priorisierte Übersicht kritischer Vorfälle wie ungenutzter Adminkonten oder fehlender Multi-Faktor-Authentifizierung (MFA).

Timo Weberskirch, Solutions Engineer bei Okta. (Source: Screenshot)

In einer Live-Demo zeigte Weberskirch die Identifikation eines unvollständig aus dem System entfernten Mitarbeiters, der noch direkten Admin-Zugang zu einer AWS-Instanz besass. Das Tool visualisierte solche Risiken unter anderem auch in einer Graphen-Ansicht und glich Konfigurationen mit Sicherheits-Frameworks wie ISO-Zertifizierungen ab, um die Behebung von Schwachstellen anzuleiten.

Identitätssicherheit zwischen Technik und Organisation

In der anschliessenden Diskussion wurden Non-Human Identities (NHIs) und Admin-Accounts als besonders unterschätzte Risiken hervorgehoben. Sie besitzen laut Waldispühl oft hohe Berechtigungen, aber die dazugehörenden Passwörter werden nur selten geändert. Zudem werden Offboarding-Prozesse vernachlässigt. Weberskirch beschrieb daraufhin ein typisches Szenario: Alles passiere immer nur auf die Schnelle:"Mal eben schnell eine Software testen, mal eben schnell etwas einrichten - und dann hat man es vergessen." Aber solche vergessenen Konten stellten ein erhebliches, unbemerktes Risiko dar. Mit ISPM könnten sich Unternehmen "einen Überblick verschaffen und schon bevor es zu einem Vorfall kommt, aktiv werden und beispielsweise Accounts deaktivieren oder Keys rotieren”.

Teil des Webinars war auch eine Live-Demo der ISPM-Lösung von Okta. (Source: Screenshot)

Als grösste organisatorische Hürde bei der Einführung eines umfassenden Identity-Sicherheitsansatzes identifizierte Waldispühl die Priorisierung von Massnahmen, um Investitionen dort zu tätigen, wo sie den grössten Effekt erzielen. Weberskirch ergänzte, dass das Thema Identität in vielen Unternehmen noch nicht den nötigen strategischen Stellenwert habe. Zudem würden historisch gewachsene IT-Landschaften die Integration erschweren. "Wir haben ganz viele gewachsene Strukturen mit Applikationen, die mit dem modernen Identity-Management nicht mithalten können", sagte Weberskirch abschliessend.

Hier geht es zur vollständigen Videoaufzeichnung des Webinars.

Der Kenncode lautet: l8bF9^c=

Und die Slides der Präsentation können Sie hier als PDF herunterladen.

Papst fordert Sensibilisierung und Transparenz im Umgang mit KI

AI im Marketing: Prognose für 2026

Diese Katze schnurrt am lautesten

Update: Bundesrat schickt revidiertes Nachrichtendienstgesetz ans Parlament – und erntet Kritik

Was Open Source in der öffentlichen Verwaltung für Potenziale bringt

Warum Schweizer Daten in die Schweiz gehören

Bundesrat sieht Schweizer Halbleiterbranche gut positioniert

Mitarbeitererfahrung 2026: Was Mitarbeitende vom Arbeitsplatz erwarten

Warum nur wenige Unternehmen echten Nutzen aus KI ziehen